关键词

零日漏洞

据GreyNoise公司安全研究人员Konstantin Lazarev披露,PTZOptics PTZ 摄像头存在两个零日漏洞,漏洞编号分别是CVE-2024-8956和CVE-2024-8957,目前已经发现有黑客正在利用这些零日漏洞发起网络攻击。

PTZ摄像机是一种集成了平移(Pan)、倾斜(Tilt)和变焦(Zoom)功能的摄像头,能够通过遥控或自动控制系统进行全方位的监控。这种相机广泛应用于各种场景,如安全监控、交通监控、远程会议等,能够提供高质量的视频传输和灵活的监控角度调整。

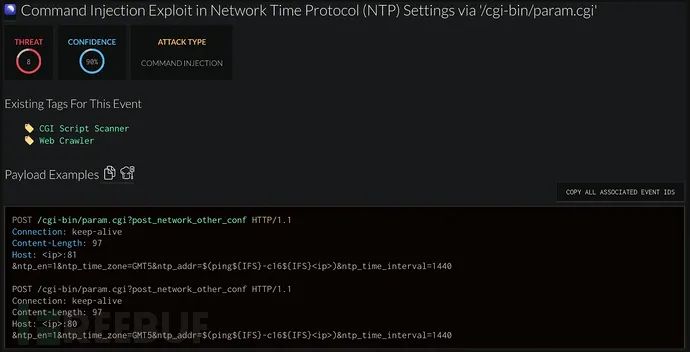

2024年4月,GreyNoise在其蜜罐网络上的AI驱动威胁检测工具Sift检测到异常活动,并发现了上述两个漏洞。值得一提的是,在事后复盘分析时,GreyNoise研究人员发现了一次针对摄像头的基于CGI的API和嵌入的'ntp_client'的利用尝试,旨在实现命令注入。

漏洞信息

CVE-2024-8956

漏洞类型:弱身份验证问题,允许未经授权的用户访问CGI API。

影响:基于Hi3516A V600 SoC V60、V61和V63的支持NDI的摄像机,运行的VHD PTZ摄像机固件版本早于6.3.40。

攻击者可以利用此漏洞,通过构造特殊的请求,绕过身份验证,访问摄像机的CGI API。这可能导致敏感信息泄露,如用户名、MD5密码哈希和网络配置,更严重的情况下,攻击者可能会利用此漏洞进行远程代码执行,完全接管摄像头,或将其感染恶意软件,进而攻击网络中的其他设备。

CVE-2024-8957

漏洞类型:远程代码执行

影响范围:基于Hi3516A V600 SoC V60、V61和V63的支持NDI的摄像机,运行的VHD PTZ摄像机固件版本早于6.3.40。

由于“ntp_client”二进制文件处理的“ntp.addr”字段中的输入清理不足,攻击者可以使用特制的有效载荷插入命令以进行远程代码执行。利用此漏洞可能会导致摄像头完全被接管、被机器人感染、转移到连接同一网络的其他设备或中断视频源。

针对上述两大漏洞,PTZOptics于2024年9月17日发布了安全更新,但部分型号如PT20X-NDI-G2和PT12X-NDI-G2等因已达到使用寿命而未获得固件更新。后来,PTZOptics于2024年10月25日收到了有关扩大范围的通知,但截至2024年11月1日时,尚未发布针对这些型号的修复程序。

GreyNoise指出,利用这两个漏洞可能导致完全接管摄像头,感染机器人,转移到同一网络上连接的其他设备,或中断视频源。

尽管初始活动的源头在蜜罐攻击后不久就消失了,但GreyNoise 在6月份观察到了使用wget下载shell脚本进行反向shell访问的单独尝试。

建议措施

升级固件:建议受影响的用户尽快升级到PTZOptics摄像机的最新固件版本,特别是对于未收到更新的型号。

监控网络活动:对网络进行持续监控,以检测任何异常活动,这可能是攻击者利用此漏洞的迹象。

加强安全措施:采取额外的安全措施,如更改默认凭据、限制远程访问和强化身份验证机制,以减少潜在的风险。

参考来源:https://www.bleepingcomputer.com/news/security/hackers-target-critical-zero-day-vulnerability-in-ptz-cameras/

目前我司“天防视频网络安全检查工具、天慧视频监控网络空间安全监测服务平台”已具备漏洞检测能力,如有需要,可与我们联系。

鲲鹏实验室简介

鲲鹏实验室是天防安全负责物联网安全攻防对抗,渗透测试、漏洞挖掘与分析、威胁情报监测与应用、恶意软件分析等的能力中心,在物联网安全漏洞分析溯源,威胁情报监测、事件通报预警、应急响应处置、重大安保与支撑等多个领域取得了丰硕的成果,成立至今已经发现数十个IoT通用安全原创漏洞,均获得国内外主流漏洞共享平台与公共漏洞披露平台的收录与证明。

(文章部分内容转载自“安全圈”公众号)

往期推荐

圆满落幕|天防安全精彩亮相北京安博会,实力斩获创新产品奖 摄像头被非法入侵,安防公司被罚2000万元|如何保护视频监控网络安全? 漏洞预警|CISA对大华漏洞发出预警,联邦机构或于9月停用